VPN между сервером Ubuntu (14.04.1 LTS) и Cisco ASA 5510

У меня есть сервер Ubuntu (14.04.1 LTS), который должен подключаться к Cisco ASA 5510 (устройство адаптивной безопасности). Я пытался - использовать Racoon без какого-либо успеха. Даже фаза 1 не прошла успешно.

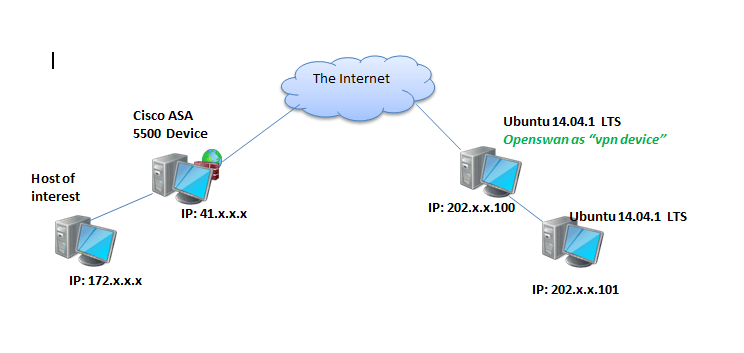

Топология выглядит так;

Cisco ASA 5510 требует использования следующих настроек (только политика владельцев);

Фаза 1:

Authentication Method: PSK

Encryption Scheme: IKE

Diffie-Hellman Group: Group 2

Encryption Algorithm: 3DES

Hashing Algorithm: MD5

Main or Aggressive Mode: Main Mode

Lifetime (for renegotiation): 28800 seconds

Фаза 2

Encapsulation (ESP or AH): ESP

Encryption Algorithm: 3DES

Authentication Algorithm: MD5

Perfect Forward Secrecy: NO PFS

Lifetime (for renegotiation): 3600

Lifesize in KB (for renegotiation): 4608000 kilobytes

У меня есть все IP-адреса и домены шифрования для обоих концов. В конце концов, это еще один сервер, на котором происходят все "важные" вещи. Этот работает VPN фактически действует как мой шлюз.

Я уже потратил несколько дней, пытаясь использовать Racoon безуспешно. Я прошу вас о помощи великих людей. Мне нужно знать инструмент быстрой установки, настройки и использования графического интерфейса, чтобы помочь мне подключиться к этому устройству Cisco ASA 5510 с сервера Ubuntu 14.04.1 LTS.

Любая помощь будет высоко оценена.

1 ответ

Мне наконец удалось настроить туннель. Теперь я могу пропинговать хост за устройством Cisco ASA. Изначально я хотел инструмент с графическим интерфейсом, но я понял, что доступ к консоли VPS digitalocean имеет неверный указатель мыши, поэтому я продолжал сталкиваться с проблемами, пытаясь использовать инструменты с графическим интерфейсом, такие как vpnc, в описанном здесь методе. Я закончил тем, что использовал openswan. Вот как.

Установите openswan.

sudo apt-get install openswanВключить ядро пересылки IP-пакетов и отключить перенаправления ICP

echo "net.ipv4.ip_forward = 1" | tee -a /etc/sysctl.conf echo "net.ipv4.conf.all.accept_redirects = 0" | tee -a /etc/sysctl.conf echo "net.ipv4.conf.all.send_redirects = 0" | tee -a /etc/sysctl.conf echo "net.ipv4.conf.default.rp_filter = 0" | tee -a /etc/sysctl.conf echo "net.ipv4.conf.default.accept_source_route = 0" | tee -a /etc/sysctl.conf echo "net.ipv4.conf.default.send_redirects = 0" | tee -a /etc/sysctl.conf echo "net.ipv4.icmp_ignore_bogus_error_responses = 1" | tee -a /etc/sysctl.conf

sysctl -pНастройте Openswan. Файл

/etc/ipsec.confВот как моя в итоге выглядела;настройка конфигурации DUMPDIR = / вар / запустить / плутон / nat_traversal = да virtual_private=%v4:,%v4:10.0.0.0/8,%v4:192.168.0.0/16,%v4:172.16.0.0/12,%v4:25.0.0.0/8,%v6:fd00::/8,%v6: FE80::/10 ае = выкл protostack=netkey plutostderrlog=/ вар / журнал /openswan.log force_keepalive= да keep_alive=60 conn myVpnConn authby= секрет Пл = нет авто = старт keyingtries=% навсегда ikelifetime=8h keylife=1h IKE =3des-md5;modp1024 phase2alg=3des-md5 Тип = туннель leftsourceip=202.xx101 #my_local_ip aka домен шифрования слева = 202.xx100 aggrmode = нет право =41.xxx rightsourceip=172.xxx dpddelay=10 dpdtimeout=3600 dpdaction= перезагрузкаЗапустите ipsec / openswan

service ipsec start

Это было в кратком изложении.

Я наткнулся на хорошо написанные статьи, показывающие, как настроить openswan vpn.