Как полностью стереть жесткий диск, чтобы никакие инструменты для восстановления данных ничего не могли восстановить?

Как я могу выполнить низкоуровневое форматирование диска в Ubuntu на внешнем жестком диске, чтобы любые инструменты восстановления данных, такие как test-disk или photorec, не могли получить какие-либо данные, отформатированные в ext4 или любой файловой системе? Играя с тестовым диском, я обнаружил, что он может восстановить почти все старые файлы даже после многократного форматирования, и я хочу использовать свой внешний жесткий диск как новый, потому что ему всего один год и он находится в гарантии, но без каких-либо старых данные.

9 ответов

Я использую шред при продаже старых жестких дисков, использую man shred для дополнительной информации:

shred -vzn 0 /dev/xxx

Вы можете указать n раз, чтобы перезаписать, и z, чтобы перезаписать все с нулями в конце.

На современных дисках реализована функция безопасного стирания ATA, которую вы можете hdparm Команда с использованием--security-erase вариант, после первой установки пароля на диске. Обратите внимание, что есть предостережения, в том числе

- возможные ошибки прошивки

- возможный тайм-аут контроллера диска для возможно длительной операции

- Вы не должны делать это через USB

Для некоторых дисков это займет несколько часов, поскольку каждый блок перезаписывается. Для других это может занять несколько секунд, поскольку это просто означает изменение глобального ключа шифрования, хранящегося на диске, который прозрачно шифрует / дешифрует все данные, поступающие на диск или с него. Это верно для жестких дисков и твердотельных накопителей. Это прошивка, чем считается.

Другая статья также предполагает, что --security-erase имеет преимущество, заключающееся в том, что он также может стирать скрытые области защищенной области хостаHPA и наложение конфигурации устройстваDCO.

Это на самом деле не отвечает на ваш вопрос, так как вы хотите использовать жесткий диск. Однако это важно.

Если это действительно важные данные, которые никогда не следует восстанавливать, использовать диск больше не безопасно. Apple Macs предлагает функцию перезаписи 35 - они утверждают, что это то, что требует правительство, но это сложно:

Вступая в силу немедленно, DSS больше не будет утверждать процедуры перезаписи для санации или понижения (например, передачи на более низкоуровневые средства управления классифицированной информацией) устройств хранения IS (например, жестких дисков), используемых для секретной обработки.

Считается, что некоторые из трехбуквенных агентств (ФБР, ЦРУ, МИ-6) требуют физического разрушения магнитных сред (например, таяние в печи).

У вас есть несколько вариантов - тот, на который я опирался в прошлом, много раз ударил по нему молотком, а затем протер магнитами.

Тем не менее, я студент, и никто не хочет взламывать пустой банковский счет, поэтому он не должен быть таким безопасным. Кроме того, я не собирался складывать жесткий диск - теперь это пугает птичников.

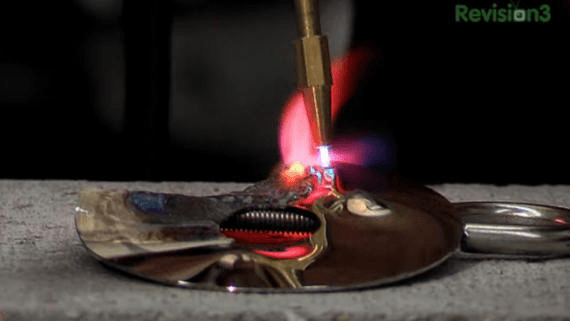

Если вы работаете по конфиденциальным соглашениям (особенно с участием правительства), вам нужно что-то более безопасное. Я бы порекомендовал паяльную лампу:

Если вы хотите полностью стереть жесткий диск, лучше всего использовать dd:

dd if=/dev/zero of=/dev/sdX bs=512

Замените sdX на букву вашего диска

- скорость относительного движения

Эта команда является заменой команды rm. Он работает под Linux/BSD/UNIX-подобных ОС. Он удаляет каждый указанный файл, перезаписывая, переименовывая и обрезая его перед отменой ссылки. Это не позволяет другим людям восстанавливать или восстанавливать любую информацию о файле из командной строки. Поскольку он выполняет много операций над файлом / каталогом для безопасного удаления, его удаление также занимает много времени.

dd Это хорошая команда Maythux, хотя я где-то читал (извините за отсутствие источника!), что хорошо переписать нулями, затем сделать второй проход со случайной записью, а затем обнулить его на третьем проходе.

Использовать dd написать случайные шаблоны:

dd if=/dev/urandom of=/dev/sdX bs=512

Я видел несколько примеров использования dd меньшего размера блока (вплоть до bs=4), которое, я думаю, сделает запись немного более случайной, но займет больше времени.

Будьте очень осторожны, выбирая правильный диск при использовании dd, так как это очень опасно, если вы ошибетесь!

NaA, но некоторые дополнительные сведения, особенно о твердотельных накопителях

Есть много методов и много споров по этой теме; в основном речь идет о типе поддержки (магнитный диск или флэш-диск) и о чувствительности вашей информации.

Данные, которые действительно чувствительны можно считать неоспоримо безопасным только тогда, когда физический диск разрушается, так как, теоретически [но не слишком много] (заполнитель для связи, если я когда - нибудь удастся найти его снова) лабораторные методы, способные измерять различия в магнитном / Электронные поля поддержки, объединенные со знанием алгоритма, используемого микропрограммой привода для обработки данных, могут быть в состоянии извлечь даже данные, которые были перезаписаны несколько раз.

Тем не менее, в целях стирания жесткого диска, содержащего личные данные, каждый из описанных выше методов будет отлично работать против попытки восстановления программного обеспечения; однако следует отметить, что методы, использующие утилиты низкого уровня, не подходят для использования на твердотельных накопителях по нескольким причинам.

Во-первых, запись флэш-памяти (особенно многократно) не очень полезна для самой памяти, хотя проблема выравнивания износа сильно завышена (особенно на твердотельных накопителях MLC), т. Е. Вы действительно не хотите dd SSD-накопитель каждый день, но раз, два или даже трижды (или даже больше) за весь срок службы не имеет большого значения;

Вторым является тот факт, что коммерческие твердотельные накопители обычно поставляются с дополнительными сменными ячейками, которые изначально не используются накопителем и предназначены для замены ячеек, поврежденных во время использования накопителя; это может привести, возможно, к тому, что контроллер SSD отключит такие поврежденные ячейки (возможно, содержащие конфиденциальную информацию) в какой-то момент жизни накопителя, делая их физически недоступными из низкоуровневых инструментов.

Так что, если вы используете SSD, лучшее решение, вероятно, придерживаться ATA производителя SECURE_ERASE реализация команды (как описано в ответе meuh), надеясь, что это будет достаточно надежным для этой цели.

Я хочу остановиться на деталях вопроса, на которые не был затронут ни один ответ: низкоуровневое форматирование. В прошлом проводилось различие между двумя типами форматирования диска:

- Низкоуровневое форматирование - это относится к созданию структур данных, которые определяют сектора и дорожки на диске.

- Высокоуровневое форматирование - это относится к созданию файловой системы на диске.

Некоторые дряхлые старые дураки, такие как я, все еще скручивают наши предложения в формы кренделя, чтобы избежать использования одного слова "форматирование", потому что это неоднозначно. В течение многих лет в мире Unix/Linux высокоуровневое форматирование всегда называлось созданием файловой системы. Слово "форматирование" попало в различные утилиты в этом контексте.

Важно отметить, что, насколько мне известно, ни один современный жесткий диск не поддерживает низкоуровневое форматирование пользователями; эта задача выполняется на заводе и не может быть выполнена снова после того, как диск покидает завод. Жесткие диски в 1980-х и, возможно, в начале 1990-х годов действительно поддерживали низкоуровневое форматирование пользователями, но на данный момент все эти диски являются музейными экспонатами. Вы все еще можете выполнить низкоуровневое форматирование дискеты, если ваш компьютер достаточно стар, чтобы иметь ее. Это часто было необходимо с дискетами, поскольку разные компьютеры (скажем, Macs против ПК) использовали разные типы низкоуровневых форматов, поэтому, если вы приобрели дискету Mac и захотели использовать ее на ПК (или наоборот), вы пришлось бы на низком уровне отформатировать его.

Кроме того, и FWIW, я изучил это несколько лет назад, и я не смог найти ссылок на реальные инструменты, которые можно использовать для восстановления данных с диска, который был стерт с помощью dd обнулить все его сектора. Теоретически это можно сделать, разобрав диск и используя специальное оборудование для его чтения. Если диск содержит секреты национальной безопасности, выходя за рамки dd может быть целесообразным (и требуется многими органами национальной безопасности); но я не буду беспокоиться о защите номеров вашей кредитной карты и пароля Flickr с чем-либо еще ddпо крайней мере на жестком диске. В твердотельных накопителях используются принципиально иные технологии, и я не рассматривал их более подробно.

Если вы хотите абсолютного душевного спокойствия (и все же хотите использовать его впоследствии), дайте ему метод Гутмана.

Это излишне. Стандартная трехступенчатая перезапись - очистка нулями, заполнение единицами, а затем перезапись случайной строкой любого из них - признана в отрасли, и все же де-факто означает надежную очистку жесткого диска. Если на вашем диске нет поврежденных секторов и ластик может получить доступ ко всем адресуемым областям - ваши данные исчезли.

Возможно, стоит отметить, что нет торговых названий, которые утверждают, что могут восстановить ранее перезаписанные данные.

На самом деле, есть веские причины, по которым одного прохода вполне может быть достаточно. На самом деле есть только одно клиническое обстоятельство, когда данные "теоретически" могут быть восстановлены в лабораторных условиях: с помощью "своего рода" молекулярно-магнитной микроскопии на том, что в идеале было бы ранее чистым (и предпочтительно неповрежденным), - измерением минутных различий в остаточный заряд, как полагают, представляет предыдущие логические значения, а затем восстанавливает бит за битом с помощью анализа вероятности. Это расплывчато и считается слишком дорого, особенно для новых жестких дисков, что сомнительно, что некоторые агентства могут даже оправдать попытку. Ваши данные определенно не стоят того!

Устаревшие жесткие диски считаются склонными - но за один проход шансы на восстановление приближаются к нулю.

Вера в то, что это может быть надежно выполнено любым агентством, очень вероятно, миф, которому позволено увековечить завышенный диапазон возможностей страны.

И наоборот, простое предположение о том, что такие методы восстановления данных больше (или никогда не были) возможны на (постмодернистских) жестких дисках, вполне возможно, слух, который позволяет учреждениям и национальным государствам сохранять потенциал без предварительного уведомления.

Так что, если вы хотите, сделайте это смехотворным 35-проходным стиранием Гутмана. Более того, сначала зашифруйте его и выбросьте ключ (он же крипто-стирание - достаточно сам по себе метод). Если вы хотите полного покоя - разбейте тарелки. Если вы в здравом уме - протрите его три раза или только один раз, если вы собираетесь активно использовать его довольно скоро.

Я думаю, что это не так безопасно, как профессиональные инструменты или dd или что-то в этом роде, но если вам просто нужно перезаписать всю часть данных файловой системы (! не диск), вы можете просто отформатировать ее как обычно, а затем создать огромный файл, заполняющий все пространство

yes "string pattern" > /mnt/device-to-kill/huge-file

Это создаст / заменит файл /mnt/device-to-kill/huge-file, предполагая, что ваше внешнее устройство смонтировано как /mnt/device-to-kill,

Содержание будет string pattern чрезмерно и чрезмерно повторяется. Если вы не дадите шаблон в качестве аргумента, по умолчанию y, Команда не остановит запись данных, пока диск не заполнится или вы не прервете его нажатием Ctrl+C.

Преимущество этого метода в том, что даже неопытный пользователь не может ничего случайно уничтожить. Если вы укажете целевой файл на вашем жестком диске, он создаст / заменит его и заполнит каждый свободный байт дискового пространства, что в лучшем случае приведет к сбою и незначительной потере несохраненных данных. Это не касается существующих файлов.

Это также является недостатком, так как вам необходимо отформатировать файловую систему перед тем, как удалить все файлы в обычном режиме, поскольку команда только перезаписывает свободное пространство. Кроме того, он может перезаписывать только часть данных вашего раздела / устройства, но не части, зарезервированные, например, для файловых таблиц (FAT, MFT, независимо от вашей файловой системы).

Вывод: эта команда больше подходит для новичков, которые боятся случайно уничтожить больше, чем они хотят, вместо экспертов, которым необходимо 110% безопасное уничтожение данных.