EncFs небезопасно, что использовать сейчас

Мне нравится encfs, поскольку он обеспечивает шифрование на основе файлов, что весьма полезно, когда речь идет о облачном хранилище. Но похоже, что специально для этого случая использования encfs считается небезопасным. Я знаю, что Encfs 2 находится в разработке, но как с этим бороться? Есть ли альтернативы, которые хорошо интегрируются в Ubuntu?

Редактировать: проблема безопасности, на которую я в основном ссылаюсь, является этой. Он все еще присутствует в версии 1.8 и делает ваши файлы уязвимыми, если кто-то получает несколько версий ваших зашифрованных файлов. Если кто-то обеспокоен тем, что такие службы, как Dropbox, не настолько надежны и зашифровывают папки, загруженные в облако, из-за этого, возможность того, что злоумышленник (служба) получит более одной копии зашифрованного текста, абсолютно предоставлена.

4 ответа

В 2019 году CryFS и gocryptfs являются лучшими кандидатами на мой взгляд. Оба были разработаны для облака, активно развиваются и не имеют известных проблем безопасности.

Их дизайн отличается, что имеет свои плюсы и минусы:

CryFs скрывает метаданные (например, размеры файлов, структуры каталогов), что является хорошим свойством. Для этого CryFs хранит все файлы и информацию о каталогах в блоках фиксированного размера, что приводит к снижению производительности.

Напротив, gocrytfs ближе к дизайну EncF (для каждого простого текстового файла существует один зашифрованный файл). Он в первую очередь заботится о конфиденциальности содержимого файла и не имеет такой надежной защиты от утечки метаинформации. Как и EncFs, он также поддерживает обратный режим, который полезен для зашифрованных резервных копий.

В целом, дизайн CryFs имеет преимущество с точки зрения конфиденциальности и защиты от взлома. С другой стороны, у gocrypts есть практические преимущества (производительность, поддержка реверса).

Обе системы являются относительно новыми. С точки зрения прозрачности, оба проекта с открытым исходным кодом. gocryptfs прошел независимый аудит безопасности в 2017 году. У CryFs такого аудита не было, но дизайн был разработан и проверен в магистерской диссертации, и была опубликована статья.

А как насчет других?

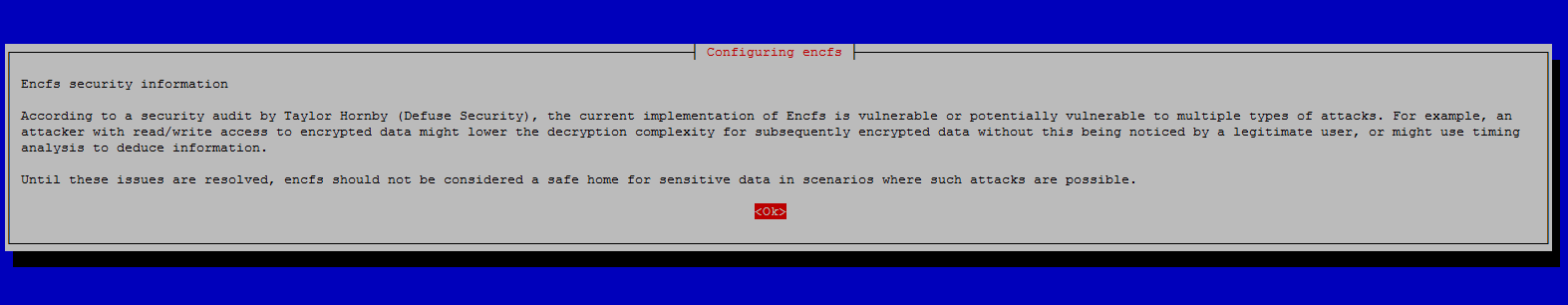

EncFS не рекомендуется из-за нерешенных проблем безопасности. Небезопасно, если злоумышленник получит доступ к предыдущим версиям файлов (что будет иметь место при хранении данных в облаке). Также он пропускает метаинформацию, такую как размеры файлов. Есть ветка о планах по версии 2, но нет никаких признаков того, что это произойдет в ближайшее время. Первоначальный разработчик EncFs рекомендовал gocryptfs.

eCryptfs недавно столкнулся с отсутствием поддержки. В Ubuntu установщик больше не поддерживает зашифрованные / домашние каталоги ecryptfs. Вместо этого они рекомендуют полное шифрование диска на основе LUKS. Кроме того, eCryptFs был разработан для локальных дисков, а не для облачного хранилища, поэтому я бы не рекомендовал это делать.

VeraCrypt (преемник TrueCrypt) имеет хорошую репутацию с точки зрения безопасности, но он не дружествен к облакам, поскольку все хранится в одном большом файле. Это замедлит синхронизацию. Тем не менее, в локальной файловой системе это не проблема, что делает ее отличным кандидатом.

На главной странице CryFs есть хорошее сравнение всех этих инструментов.

Когда я пишу это, кажется, что существует довольно много инструментов с открытым исходным кодом, подобных encfs (но более "современный", чем encfs) который может быть способен шифровать файлы "облачным" способом (т. е. обеспечивать шифрование для каждого файла, хранить время модификации и т. д.).

Большинство из них хороши, если вы используете только Ubuntu или любую другую систему Linux (ecryptfs кажется хорошим), но все становится сложнее, если вам требуется совместимость с другими операционными системами и мобильными устройствами, как многие из нас ожидают в настоящее время.

Просто назвать несколько:

- Кажется, что Cryptomator - единственный, который работает "везде", от любой ОС GNU/Linux до Android. Есть даже PPA для Ubuntu и двоичные файлы для нескольких других дистрибутивов и операционных систем.

- ecryptfs работает только в системах GNU/Linux (например, Ubuntu, но также и в ChromeOS), и было бы неплохо, если бы вам не понадобился доступ к файлам из не-Linux ОС, но люди говорят, что могут быть некоторые проблемы с инструментами облачной синхронизации.

- CryFS - это молодое решение, пока работает только на Linux, но есть планы перенести его на MacOS и Windows. Возможно, это заслуживает некоторого внимания в будущем.

Вы можете также найти это сравнение инструментов из CryFS веб-сайт: https://www.cryfs.org/comparison

Вывод в ссылке подводит итог:

- Заключение

В заключение, несмотря на то, что EncFS является полезным инструментом, он игнорирует многие стандартные рекомендации по криптографии. Скорее всего, это связано с его старостью (первоначально разработанной до 2005 года), однако, она все еще используется сегодня и нуждается в обновлении.

Автор EncFS говорит, что версия 2.0 разрабатывается 1. Сейчас самое время исправить старые проблемы.

EncFS, вероятно, безопасен, пока злоумышленник получает только одну копию зашифрованного текста и ничего более. EncFS не является безопасным, если у злоумышленника есть возможность увидеть два или более снимка зашифрованного текста в разное время. EncFS пытается защитить файлы от вредоносной модификации, но есть серьезные проблемы с этой функцией.

Итак, вопрос, на который вам нужно ответить: насколько вероятно, что злоумышленник сможет получить зашифрованный текст?

Но этот аудит с 2014 года и был сделан на v1.7. v1.8 уже исправляет некоторые проблемы, упомянутые в аудите:

Первый кандидат на выпуск EncFS 1.8 исправляет две потенциальные уязвимости, упомянутые в аудите безопасности, и приносит несколько других улучшений:

- улучшить автоматическое тестирование converage: также тестировать реверсный режим (make test)

- добавьте отдельные файлы для каждого файла на основе номера индекса в обратном режиме для повышения безопасности

- добавить автоматический тест (сделать тест)

- сравнить MAC в постоянное время

- добавить параметр --nocache

v1.8 вышла и в 2014 году.

Со страницы проекта:

Статус

За последние 10 лет выросло много хороших альтернатив. Вычислительная мощность возросла до такой степени, что разумно шифровать всю файловую систему персональных компьютеров (и даже мобильных телефонов!). В Linux ecryptfs предоставляет хороший динамически монтируемый зашифрованный домашний каталог и хорошо интегрирован в дистрибутивы, которые я использую, такие как Ubuntu.

EncFS давно не используется. Я начал убирать, чтобы попытаться предоставить лучшую базу для версии 2, но вопрос о том, будут ли цветы EncFS снова зависеть от интересов сообщества. Чтобы кому-то было легче внести свой вклад, он перемещает новый дом на Github. Так что если вы заинтересованы в EncFS, пожалуйста, погрузитесь!

Это с 2013 года... Я бы посчитал проект мертвым, если бы это были последние новости.

Но он перечисляет ecryptfs как альтернативу Ubuntu, так что взгляните на это.

gocryptfs - это новая альтернатива. Сравнение производительности доступны. Разработчик encfs говорит об этом положительно.

Encfs неоценим из-за своей обратной функции. Это позволяет мгновенно создавать полугерметичные инкрементные резервные копии без дополнительных затрат на дисковое пространство.

У Truecrypt нет ни этого, ни Veracrypt, ни ecryptfs.

Пока работает encfs 2.0, посмотрите https://www.cryfs.org/, который еще не 1.0. Другая возможность - https://github.com/thkala/fuseflt которая позволяет создавать отфильтрованные представления каталогов (например, зашифрованное представление с использованием flt_cmd = gpg --encrypt).